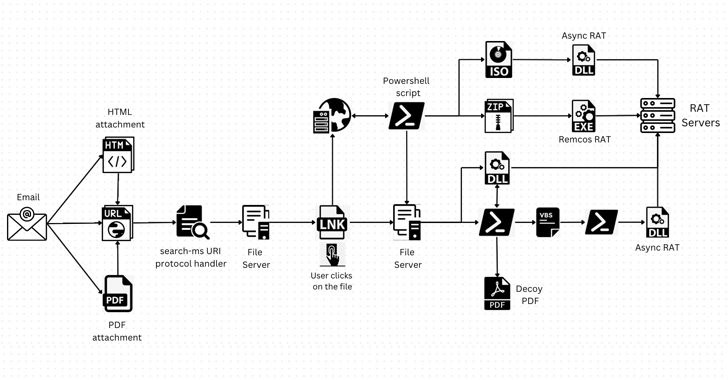

Theo công ty bảo mật Trellix, kỹ thuật tấn công mới sử dụng trình xử lý giao thức URI "search-ms:", cung cấp tính năng cho các ứng dụng và các liên kết HTML để khởi chạy những tìm kiếm nội bộ tùy chỉnh trên thiết bị và tìm kiếm giao thức ứng dụng để gọi ứng dụng tìm kiếm trên máy tính để bàn sử dụng Windows.

Các nhà nghiên cứu bảo mật Mathanraj Thangaraju và Sijo Jacob cho biết: "Những kẻ tấn công đang hướng người dùng đến các trang web khai thác chức năng “tìm kiếm-ms” bằng cách sử dụng JavaScript được lưu trữ trên trang. Kỹ thuật này thậm chí đã được mở rộng sang các tệp HTML đính kèm."

Trong các cuộc tấn công như vậy, các tác nhân đe dọa tạo ra những email lừa đảo nhúng các siêu liên kết hoặc các tệp đính kèm HTML có chứa URL chuyển hướng người dùng đến những trang web bị xâm nhập. Điều này kích hoạt việc thực thi JavaScript sử dụng trình xử lý giao thức URI để thực hiện tìm kiếm trên máy chủ do kẻ tấn công kiểm soát.

Các nhà nghiên cứu giải thích, điều đáng chú ý là việc nhấp vào liên kết cũng tạo ra cảnh báo "Open Windows Explorer?", chấp nhận "những kết quả tìm kiếm của của các tệp shortcut độc hại được lưu trữ từ xa, hiển thị trong Windows Explorer và ngụy trang dưới dạng các tệp PDF hoặc các biểu tượng đáng tin cậy khác. Kỹ thuật thông minh này khiến người dùng tưởng rằng mình đang được chuyển cho các tệp từ xa. Kết quả là người dùng có thể sẽ mở tệp tin vì cho rằng đó là từ hệ thống của chính họ và vô tình thực thi mã độc".

Nếu nạn nhân nhấp vào một trong các tệp shortcut, nó sẽ thực thi thư viện liên kết động giả mạo (DLL) bằng cách sử dụng tiện ích regsvr32.exe.

Trong một biến thể thay thế của chiến dịch, các tệp shortcut được sử dụng để chạy các tập lệnh PowerShell, các tập lệnh này sẽ tải xuống những payload bổ sung trong background, đồng thời hiển thị tài liệu PDF giả để đánh lừa nạn nhân.

Bất kể phương pháp nào được sử dụng, việc lây nhiễm đều dẫn đến việc cài đặt AsyncRAT và Remcos RAT mà các tác nhân đe dọa có thể sử dụng để điều khiển máy chủ từ xa, đánh cắp thông tin nhạy cảm và thậm chí bán quyền truy cập cho những kẻ tấn công khác.

Lợi dụng việc Microsoft đều đặn thực hiện các bước để kiểm soát những xu hướng truy cập ban đầu khác nhau thì tin tặc có thể bám vào phương thức xử lý giao thức URI để trốn các biện pháp bảo vệ an ninh truyền thống và phát tán phần mềm độc hại.

Các nhà nghiên cứu cho biết: “Điều quan trọng là không nhấp vào các URL đáng ngờ hoặc tải xuống các tệp từ các nguồn không xác định, vì những hành động này có thể khiến hệ thống tiếp xúc với các payload độc hại được phát tán qua trình xử lý giao thức URI 'search' / 'search-ms'".