Tin tặc "thường trú" trong hệ thống chờ thời cơ

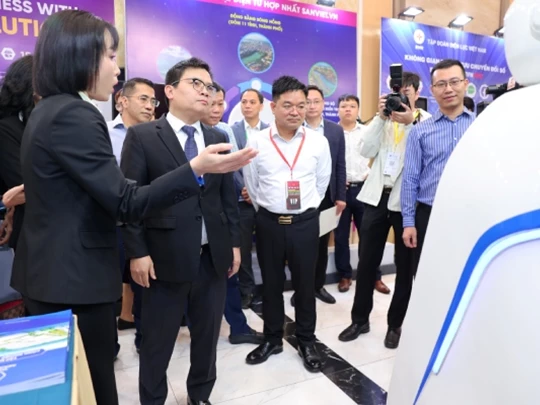

Ông Đỗ Công Phú, Phó Giám đốc Trung tâm Ứng cứu khẩn cấp không gian mạng Việt Nam (VNCERT/CC) thuộc Cục ATTT - Bộ TT&TT, cho biết sự cố tấn công mạng SolarWinds khiến 18.000 khách hàng bị ảnh hưởng. Chính cơ quan an ninh mạng Mỹ và nhiều tổ chức lớn trên thế giới, trong đó có những công ty "big tech" như Microsoft, Fireye, Palto… đều là nạn nhân của cuộc tấn công này.

Điều đáng nói là sau khi điều tra cuộc tấn công, ông Phú cho biết SolarWinds thông tin là thời gian để kẻ tấn công xâm nhập vào hệ thống là hơn 12 tháng, có nghĩa là từ tháng 9/2019 kẻ tấn công bắt đầu khai thác hệ thống SolarWinds, nhưng đến tháng 12/2020, SolarWinds mới phát hiện ra kẻ tấn công trong hệ thống.

Ông Lê Quang Hà, Phó Giám đốc công ty an ninh mạng Viettel cho biết theo một báo cáo thường niên 2021, thời gian tin tặc (hacker) "thường trú" trong một tổ chức trên toàn cầu trung bình là 24 giờ và tại châu Á - Thái Bình Dương (APAC) là 76 ngày.

Báo cáo gần đây nhất năm 2022, thời gian "thường trú" ở APAC giảm còn 21 ngày. So với vài năm trước, thời gian thường trú đã là giảm đáng kể bởi theo báo cáo của Quadiant năm 2018, thời gian tin tặc thường trú trong hệ thống trên toàn cầu là 28 ngày và APAC là 204 ngày. Như vậy, để đạt được kết quả như năm 2022, ông Hà cho biết nhận thức ATTT của các đơn vị được nâng cao, đầu tư ATTT tăng cũng giúp cho việc phát hiện tấn công kịp thời, nhanh chóng hơn.

Tuy nhiên, ông Hà cũng thông tin tấn công SolarWinds là cuộc tấn công chuỗi cung ứng điển hình, tin tặc có khai thác được lỗ hổng xâm nhập vào mã nguồn của phần mềm Orient, phần mềm quản lý các hạ tầng CNTT, các nguồn lực mạng (network resource) và có rất nhiều người dùng. Tính đến năm 2020, phần mềm Orient có 33.000 tổ chức, doanh nghiệp (DN) sử dụng trên thế giới.

Nhận diện tin tặc nhanh chóng

Với thời gian thường trú lâu, theo ông Hà, để nhận biết tin tặc hiện diện trong hệ thống của mình nhanh nhất là rất khó khăn. Để giải quyết vấn đề này, có hai việc cần quan tâm là: kỹ thuật - công nghệ và quản lý rủi ro.

Ông Hà cho biết trong phòng thủ, có những khái niệm như thời gian trung bình để phát hiện (mean time to detect - MTD) và thời gian trung bình để ứng phó cuộc tấn công (mean time to response - MTR), theo đó, các hãng cung cấp giải pháp, dịch vụ ATTT căn cứ vào hai chỉ số này để đánh giá hiệu quả của dịch vụ ATTT cung cấp cho khách hàng. "Thời gian phát hiện càng ngắn thì việc cung cấp, hướng dẫn ATTT càng hiệu quả. Thế giới hiện nay, thời gian phát hiện đang là 24 ngày, khu vực APAC là 76 ngày nhưng với các đơn vị ở Việt Nam khi gặp sự cố và đơn vị vào xử lý thì có thể khá lâu, có thể tới vài năm".

Theo đó, về mặt kỹ thuật, ông Hà cho rằng phải giảm thời gian phát hiện. Muốn phát hiện tấn công nhanh thì phải quan sát, giám sát liên tục, phải có công cụ mạnh, có nghĩa là các giải pháp kỹ thuật phải phủ, giám sát được tất cả mọi ngõ ngách để hệ thống để không có "điểm mù". Khi đó, giống như camera soi tất cả mọi ngõ ngách trong nhà nên khi trộm vào thì biết được rồi thì có công cụ phản ứng ngay.

Muốn giảm được MTD thời gian thực thì phải có hệ thống giám sát đa lớp để đảm bảo giám sát ATTT, bảo mật mọi ngõ ngách trong hệ thống. Khi đó các xâm nhập từ bên ngoài vào có thể thu thập dữ liệu lên lớp trên để phân tích nhanh nhất. Thứ hai là khi phát hiện tấn công rồi thì phải có công cụ đủ mạnh để phản ứng tấn công.

Việc tiếp theo là cần giám sát các nguy cơ bên ngoài. Theo ông Hà, bản chất vụ tấn công SolarWinds được phát hiện là nhờ giám sát, phát hiện tấn công bất thường ở bên trong… Nhưng không chỉ giám sát bên trong mà còn giám sát từ bên ngoài. Bên cạnh đó, cần giám sát và chia sẻ các thông tin nguy cơ, tình báo về an ninh mạng.

Ông Hà cũng nhận định: "Các hệ thống luôn có khả năng bị vượt qua, theo đó, đây là cuộc chiến giữa hai bên, bên phòng thủ và bên tấn công. Vậy, không phải chúng ta có một hệ thống triển khai là xong mà bất cứ khi nào cũng có thể bị tin tặc vượt qua. Đó là chuyện bình thường. Theo đó phải đặt ra giả thuyết liệu hệ thống của chúng ta đã bị xâm nhập chưa, liệu đã bị tấn công chưa để chúng ta tiến hành chủ động săn tìm, rà soát tự đặt ra nghi vấn hệ thống để săn tìm, rà soát".

Về quản lý rủi ro, ông Hà cho biết một cuộc tấn công xảy ra thì phụ thuộc lập trình (code) của bên tấn công và code của bên phòng thủ. Nếu bên tấn công bỏ ra một chi phí rất lớn để đầu tư về năng lực tấn công (công cụ, con người - tin tặc kỹ thuật cao, thời gian bỏ ra để xâm nhập mục tiêu,...) còn bên phía DN, tổ chức chỉ đầu tư ít cho code để phòng thủ, thì sẽ dẫn đến cơ hội bị tấn công rất cao. Ngược lại nếu DN bỏ ra code, đầu tư để nâng cao phòng thủ, công cụ tiên tiến, con người kỹ thuật cao, tức là code bên phòng thủ cao hơn bên tấn công thì tấn công không xảy ra, hoặc xác suất xảy ra thấp.

"DN có khả năng phòng thủ lớn hơn thì nguy cơ bị tấn công vào hệ thống giảm và nếu bị tấn thì thời gian để khôi phục sẽ nhanh hơn", ông Hà cho hay.

Chủ động săn lùng, truy tìm các mối đe dọa

Ngoài những lưu ý về kỹ thuật, ông Nguyễn Thế Thành, Phó Tổng giám đốc VNG cho biết phải có một cái nhìn rất rõ những gì đang diễn ra trong toàn bộ hệ thống, sản phẩm, dịch vụ của mình. Đây là điều kiện quan trọng. Thực ra việc ngăn chặn chỉ mang tính tương đối, phụ thuộc vào mức độ hiệu quả của từng giải pháp. Quan trọng là DN cần xác định nếu xảy sự cố xảy ra thì hình ảnh, doanh thu của DN bị tác động nên phải đầu tư cho khả năng phát hiện, xử lý sự cố nhanh nhất có thể.

Ông Thành cho rằng các biện pháp kỹ thuật ATTT sẽ bị qua mặt, tuy nhiên, có thể kết hợp vài biện pháp kỹ thuật, giám sát mà không liên quan đến ATTT. "Mục tiêu hầu hết những kẻ tấn công đều có liên quan đến tài chính, tiền thì hoàn toàn có thể kiểm soát bằng cơ chế đối soát khác, mà không liên quan đến ATTT như đối soát đầu ra, đầu vào các giao dịch. Những cái đó đôi khi giúp phát hiện ra những bất thường để từ đó có thể đi tìm hiểu sâu hơn xem nguyên nhân tại sao xảy ra".

Cũng theo ông Thành, những kiểm tra, đối soát chéo như vậy sẽ có hiệu quả nhất định bởi vì hầu hết tin tặc tấn công thường xuyên qua mặt hệ thống phát hiện về mặt kỹ thuật ATTT. Còn những đối soát liên quan đến nghiệp vụ, các chỉ số của DN thông thường khó qua mặt hơn. Hiệu quả và chi phí triển khai không quá lớn đối với DN.

Bên cạnh đó, ông Thành cho biết: "cần tư duy thiết kế hệ thống theo cách không có hệ thống nào an toàn cả, thậm chí phải mặc định hệ thống có thể xảy ra sự cố, theo đó chia hệ thống thành nhiều thành phần để thành phần có bị thâm nhập, tấn công thì có thể kiểm soát rủi ro và hậu quả của thành phần bị tấn công được giảm thiểu".

Ông Đỗ Công Phú cho rằng cách tiếp cận ATTT là không hệ thống nào có thể an toàn tuyệt đối nên phải có những giải pháp, biện pháp để chủ động hơn trong việc đảm bảo ATTT. Trước giờ hoạt động bảo đảm ATTT chúng ta đang khá bị động, phụ thuộc vào các cảnh báo từ các hệ thống, bảo vệ tổ chức mình đang triển khai.

"Bên cạnh những giải pháp bảo đảm ATTT, chúng ta cũng nên tiếp cận theo hướng coi hệ thống mình trước sau cũng bị chọc thủng và ATTT giống như cuộc sống hàng ngày, chúng ta đi khám sức khỏe rà soát, tầm soát, phát hiện sớm thì sẽ sớm phát hiện các nguy cơ tiềm ẩn. Theo đó, có thể chủ động săn lùng, truy tìm các mối đe dọa để phát hiện kịp thời và giải pháp vô hiệu hoá, giảm thiểu tối đa thiệt hại", ông Phú nhấn mạnh./.