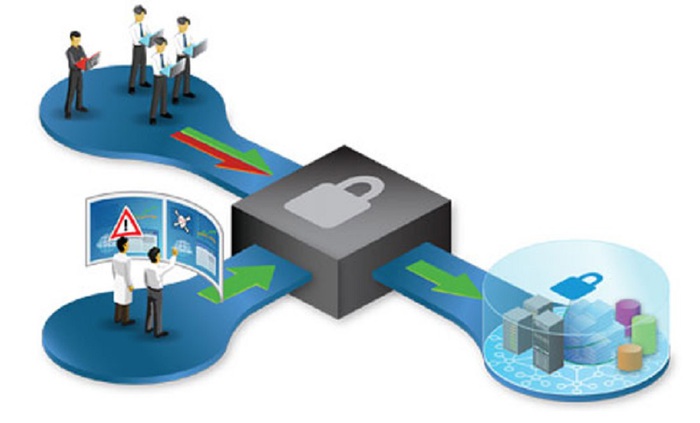

Theo một báo cáo mới của Liên minh Bảo mật Đám mây (CSA), đại đa số các tổ chức thiếu tự tin trong việc bảo mật dữ liệu của họ trên đám mây, trong khi nhiều công ty thừa nhận không đủ khả năng bảo mật ngay cả đối với dữ liệu nhạy cảm nhất của công ty. Báo cáo của CSA thực hiện khảo sát 1.663 chuyên gia CNTT và bảo mật từ các tổ chức thuộc nhiều quy mô và ở nhiều nơi khác nhau.

"Chỉ 4% công ty báo cáo đủ khả năng bảo mật cho 100% dữ liệu của công ty trên đám mây. Điều này có nghĩa là 96% tổ chức không đủ bảo mật cho ít nhất một số dữ liệu nhạy cảm của họ", theo báo cáo được tài trợ bởi công ty tình báo dữ liệu BigID.

Ngoài việc phải giải quyết thách thức về bảo mật dữ liệu nhạy cảm, các công ty cũng gặp khó khăn trong việc giám sát dữ liệu trên đám mây. Theo báo cáo, hơn 1/4 số công ty được thăm dò ý kiến không giám sát dữ liệu được quản lý, gần 1/3 số công ty không giám sát dữ liệu bí mật hoặc nội bộ và 45% công ty không giám sát dữ liệu chưa được phân loại.

"Điều này cho thấy các phương pháp phân loại dữ liệu hiện tại của các công ty không đủ đáp ứng cho nhu cầu của họ. Nó có thể là một yếu tố góp phần gây ra vấn đề dữ liệu tối. Các công ty cần sử dụng các công cụ phát hiện và phân loại dữ liệu để hiểu đúng về dữ liệu mà họ có và cách bảo vệ dữ liệu đó", nghiên cứu của CSA lưu ý.

Theo công ty nghiên cứu thị trường Gartner, dữ liệu tối bao gồm các tài sản thông tin mà các công ty thu thập, xử lý và lưu trữ trong các hoạt động kinh doanh thường xuyên, nhưng thường không được sử dụng cho các mục đích khác.

Khoảng 79% các công ty có mức độ lo lắng từ trung bình đến cao về sự gia tăng của dữ liệu tối trong tổ chức của họ nhưng không chắc chắn về cách tiếp cận vấn đề.

Dữ liệu tối gây ra lỗ hổng bảo mật

Cũng theo báo cáo: "Nếu không xử lý được vấn đề dữ liệu tối, các công ty không thể hiểu đúng tình hình rủi ro dữ liệu hoặc đánh giá bề mặt tấn công của họ. Điều này chỉ có thể dẫn đến các lỗ hổng và khoảng trống bảo mật".

Các công ty cũng cần xác định một cách tiếp cận thống nhất để giải quyết dữ liệu tối để tránh các ưu tiên cạnh tranh trong các bộ phận bị tách biệt. "Việc thiết lập một nguồn duy nhất như kiểm kê dữ liệu có thể cung cấp cho các bộ phận khác nhau thông tin cơ bản mà họ cần để làm việc gắn kết hơn", báo cáo lưu ý.

Khi đề cập đến nền tảng phần mềm dưới dạng dịch vụ (SaaS), 76% công ty cho biết việc theo dõi dữ liệu ở mức độ khó từ trung bình đến rất khó. Báo cáo cho biết: "Khó khăn của việc theo dõi dữ liệu đặc biệt liên quan đến số lượng dữ liệu nhạy cảm mà các tổ chức có trong nền tảng SaaS.

"40% các tổ chức chỉ ra rằng 50% hoặc ít hơn dữ liệu nhạy cảm của họ trên đám mây có đủ khả năng bảo mật", theo báo cáo.

Hầu hết các công ty dự kiến sẽ có một vụ vi phạm dữ liệu trong 12 tháng tới

Khoảng 62% các công ty cho biết có khả năng cao gặp phải sự cố vi phạm dữ liệu đám mây trong năm tới.

Các công ty đã trải qua vụ việc vi phạm dữ liệu tin rằng việc này có nhiều khả năng xảy ra hơn trong tương lai, chỉ 8% các tổ chức cho biết vi phạm dữ liệu trong 12 tháng tới là rất khó xảy ra.

Đối với các công ty chưa xảy ra vi phạm trong 12 tháng qua, 22% số công ty cho rằng rất khó xảy ra vi phạm trong 12 tháng tới.

Hầu hết các công ty sử dụng 4 - 5 thành phần cho chiến lược bảo vệ dữ liệu của họ. Sao lưu và phục hồi dữ liệu, kiểm tra và đánh giá các quy trình bảo vệ dữ liệu, tuân thủ các tiêu chuẩn và tuân thủ quy định cũng như thiết lập các chính sách và thủ tục là một số thành phần phổ biến nhất mà hơn 1/3 số người trả lời khảo sát đã sử dụng.

Tuy nhiên, việc sử dụng các thành phần như cảnh báo phân loại, zero trust và chủ quyền dữ liệu từng được sử dụng bởi ít hơn 20% tổ chức tham gia cuộc khảo sát, cho thấy hầu hết các công ty vẫn chưa tích hợp đầy đủ không tin cậy vào chiến lược bảo vệ dữ liệu của mình.

Các bên thứ ba và nhà cung cấp có quyền truy cập vào dữ liệu nhạy cảm

Trước các cuộc tấn công chuỗi cung ứng gần đây, các tổ chức nên bảo mật dữ liệu nhạy cảm của họ trước các nhà thầu và đối tác bên thứ ba. Tuy nhiên, các tổ chức dường như cấp cho các nhân viên, nhà thầu, đối tác và nhà cung cấp các cấp truy cập gần như giống nhau vào dữ liệu nhạy cảm trong tổ chức của họ.

Theo một nghiên cứu của Đại học bang Colorado. 2/3 vụ vi phạm dữ liệu là kết quả của các lỗ hổng từ các nhà cung cấp và bên thứ ba. Theo báo cáo của CSA, xem xét mức độ to lớn của những tác động này, các tổ chức cần nắm rõ ai có quyền truy cập vào dữ liệu nhạy cảm của họ và khóa quyền truy cập, đặc biệt là đối với các bên thứ ba./.