Theo Thehackernews, các ứng dụng gian lận cước phí này có chứa phần mềm độc hại Joker, được được thiết kế để đăng ký người dùng sử dụng các dịch vụ trả phí không mong muốn hoặc thực hiện cuộc gọi đến các số đặc biệt và thu thập tin nhắn SMS, địa chỉ liên hệ, thông tin thiết bị. Phần mềm độc hại này được phát hiện lần đầu tiên trên Google Play Store vào năm 2017.

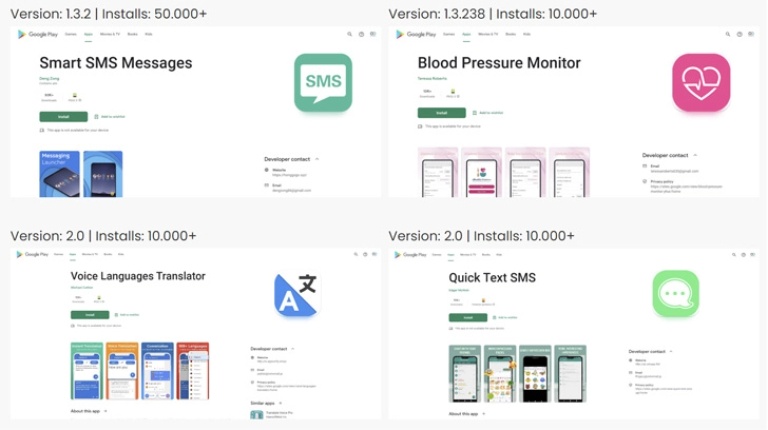

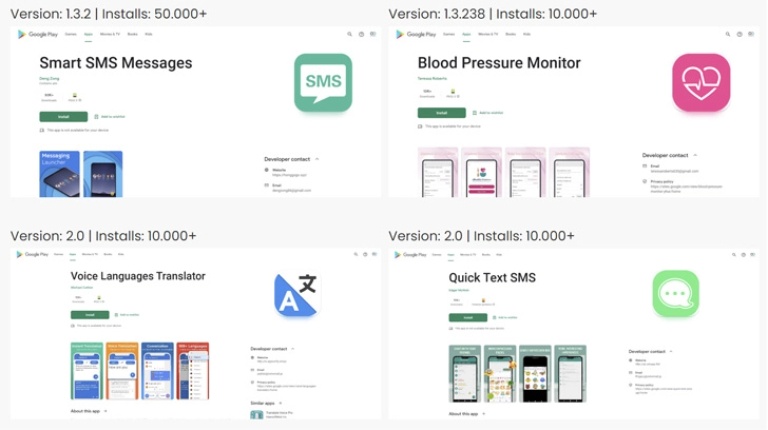

Với hơn 33.000 lượt tải về trên Google Play, tất cả có 53 ứng dụng chứa phần mềm độc hại Joker. Các ứng dụng này thường đóng vai trò là máy đo huyết áp, SMS, trình chỉnh sửa ảnh..., tuy nhiên chúng yêu cầu quyền cao hơn để thiết bị thực hiện các hoạt động theo yêu cầu của kẻ xấu phía sau.

Ngoài Joker, thì vào tuần trước nhà nghiên cứu bảo mật Maxime Ingrao tiết lộ rằng có 8 ứng dụng chứa 1 biến thể khác của phần mềm độc hại có tên Autolycos, với tổng cộng hơn 3 triệu lượt tải về trước khi bị xóa khỏi cửa hàng ứng dụng sau hơn 6 tháng hoạt động.

Nói về Autolycos, nhà nghiên cứu Pieter Arntz của Malwarebytes cho biết: “Điểm mới của loại ứng dụng độc hại này là nó không còn yêu cầu WebView nữa. Việc không yêu cầu WebView làm giảm đáng kể khả năng giúp người dùng phát hiện điều bất thường. Autolycos tránh WebView bằng cách thực thi URL trên trình duyệt từ xa và sau đó đưa kết quả vào các yêu cầu HTTP”.

Bên cạnh đó, các nhà nghiên cứu cũng phát hiện các ứng dụng trên Google Play được nhúng phần mềm độc hại Facestealer và Coper. Trong khi Facestealer cho phép kẻ đứng phía sau tiến hành bòn rút thông tin đăng nhập Facebook và mã thông báo xác thực. Còn với Coper, đó là hậu duệ của phần mềm độc hại Exobot vốn hoạt động như một trojan ngân hàng có thể ăn cắp nhiều loại dữ liệu. Hai ứng dụng được phát hiện nhiễm Facestealer và Coper bao gồm Vanilla Camera (cam.vanilla.snapp) và Unicc QR Scanner (com.qrdscannerratedx).

Các chuyên gia khuyến cáo người dùng cần đảm bảo tải xuống ứng dụng từ các cửa hàng ứng dụng bên thứ nhất, đồng thời nên hạn chế cấp các quyền không cần thiết cho các ứng dụng. Người dùng có thể xác minh tính hợp pháp bằng cách kiểm tra thông tin nhà phát triển, đọc đánh giá và xem xét kỹ lưỡng các chính sách bảo mật của họ.